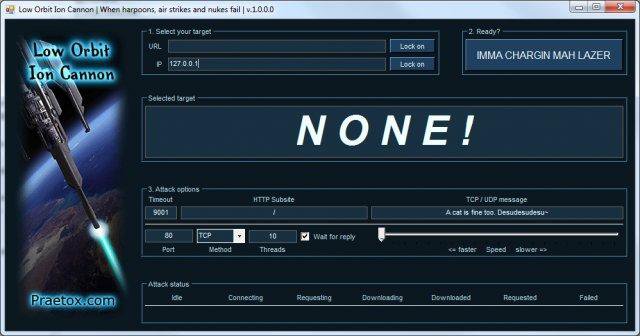

Low Orbit Ion Cannon (LOIC) es una herramienta utilizada para realizar ataques de denegación de servicio (DoS y DDoS). Originalmente fue desarrollado como una aplicación de prueba de estrés de red , pero desde entonces se ha convertido en código abierto y ahora se usa principalmente con intenciones maliciosas.

Es conocida por ser una herramienta muy fácil de usar y con una interfaz gráfica muy simple. Además ganó notoriedad por su uso por parte de miembros de grupos hacktivistas.

Funcionamiento de LOIC

LOIC fue desarrollado como una forma de comprobar la capacidad de los servidores web por lo que inunda al servidor de destino con paquetes TCP, UDP o HTTP con el objetivo de saturarlo e interrumpir el servicio.

En general, un atacante que usa la LOIC no puede generar suficiente tráfico basura para causar un impacto serio en un objetivo, por lo que se se suele utilizar como una herramienta para ataques coordinados buscando denegaciones de servicio distribuidas. Cabe indicar que para facilitar esta coordinación el programa permite ser controlado de forma centralizada desde canales IRC.

Protección frente a LOIC

Los ataques individuales usando LOIC son fáciles de detectar y bloquear por cualquier sistema IPS automatizado, aunque en caso de no tenerlo un administrador debería ser capaz de identificar las direcciones IP atacantes y bloquearlas manualmente.

Los problemas aparecen en cuanto el ataque se realiza de forma coordinada y simultánea desde múltiples fuentes. En estos casos de DDoS, los sistemas WAF ayudan a bloquear las peticiones HTTP maliciosas, mientras que el tráfico UDP y TCP debe ser gestionado por sistemas de protección anti-DDoS específicos.

Cabe indicar que los ataques que utilizan LOIC son relativamente fáciles de detectar y, como no puede funcionar a través de proxy web, dejan rastro de las direcciones IP origen de los atacantes.