Timo del príncipe nigeriano en acción 🙂

Fuente original: Alberto Montt

Se conoce como «El timo del príncipe nigeriano» a un intento de estafa que se popularizó a través de correos electrónicos no solicitados donde, se informaba al receptor de la muerte de un príncipe nigeriano, que había dejado parte de su herencia bloqueada en cuentas extranjeras, y se solicitaba al receptor del correo que se pusiera en contacto para gestionar cómo podía desbloquearse dicha cantidad quedándose, en agradecimiento, una comisión.

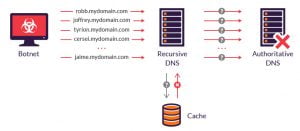

Procedimiento

El timador intercambia correos electrónicos hasta conseguir una cierta confianza con la víctima (envía fotos, capturas de pantalla, documentación escaneada, etc.) para posteriormente indicarle que hay un problema burocrático previo al envío de la cantidad de dinero acordad que debe resolverlo la víctima. Este problema burocrático implica una cantidad de dinero variable. Si aparece alguna suspicacia el estafador seguirá con la cadena de correos para mantener la confianza hasta que la víctima decida pagar esa cantidad para obtener el beneficio mayor.

Fuente imagen: NoticiasDot

Resumiendo:

- Recepción de un correo electrónico. Estos correos son enviados de forma masiva y, aunque los sistemas antispam bloquean la gran mayoría, llegan a la bandeja de entrada de la víctima.

- Recopilación de información. Una vez la víctima contesta al correo empieza la recopilación de información por parte de los estafadores para conocer el estado de la víctima (casado, hijos, capacidad económica, etc.). esta fase puede durar incluso semanas para dar confianza a la víctima.

- Primera solicitud de dinero. Los estafadores suelen solicitar un primer cobro de una cantidad no excesiva para probar el nivel de enganche de la víctima.

- Segunda petición de dinero. Si la víctima ha llegado a este punto los estafadores siguen complicando su historia para ofrecer una mayor recompensa a cambio de una inversión ya mayor (la cantidad dependerá de lo que estimen que pueden estafar según la información recopilada).

- Sucesivas peticiones. Si la víctima sigue enganchada seguirán intentando sacarle más dinero hasta que crean que ya no hay más posibilidades cuando, simplemente, desaparecerán.

Como se puede observar es una estafa laboriosa para los delincuentes (lleva semanas o incluso meses de comunicaciones) por lo que los primeros correos están escritos, de forma deliberada, con gran cantidad de faltas de ortografía, frases sin sentido y ausencia total de sintaxis. La idea es que tan sólo aquellas personas muy confiadas piquen el anzuelo ya que los estafadores no podrían gestionar la gran cantidad de posibles víctimas si estos primeros correos de contacto estuvieran bien elaborados.

Variantes del timo nigeriano

Con el tiempo este tipo de estafa ha ido variando las historias utilizadas para intentar atraer a nuevas víctimas, pero el procedimiento es el mismo: primero, desde un correo spam, se ofrece una oportunidad única (generalmente dinero); posteriormente se intercambian correos para conseguir dar confianza; y finalmente se solicita un adelanto económico.

Durante la segunda Guerra del Golfo la historia del príncipe nigeriano mutó a la de un comando estadounidense que había encontrado una gran cantidad de dinero en efectivo en el sótano de un palacio. Solicitaban ayuda para poder hacer una transferencia electrónica ya que, por motivos obvios, no podían mover el dinero físicamente. Hubo variantes, menos difundidas, de unidades militares de otros países que participaron en la guerra y en la etapa posterior.

¿y si no fuera un timo?

Fuente imagen: Seemikdraw.com.au

Otra variante del timo nigeriano, que ha ido en aumento en los últimos años, es la de un supuesto romance por Internet. Los estafadores contactan con la víctima por páginas de citas (usando fotos falsa de personas atractivas) para tras unos primeros chats para dar credibilidad solicitan una ayuda económica (bien sean 30€ para la compra de final de mes, o bien el valor de un supuesto billete para poderse encontrar en persona). La peor posibilidad de este timo es que los estafadores convenzan a la víctima a viajar al país de su supuesto romance (generalmente países del este de Europa o africanos) donde la víctima podría ser incluso secuestrada.

Si os queréis reír un rato en Internet podrás encontrar páginas y foros donde se alguien ha seguido la cadena de correos para ver hasta dónde llegaban 🙂