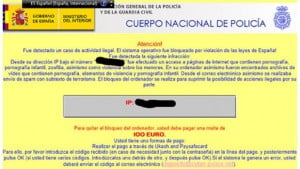

Ejemplo de ransomware: Virus Policia Fuente imagen: ComputerWorld

El nombre de este tipo de programas maliciosos viene de la unión de los vocablos ingleses ransom (rescate) y software (programa informático), por lo que la definición del mismo es bastante precisa: se considera ransomware aquel programa que bloquea o limita el acceso a servicios o archivos de un sistema y solicita un pago para devolver el acceso .

Este tipo de software fue detectado por primera vez en Rusia si bien en 2013 tuvo un gran crecimiento internacional. Los casos más sonados en España aparecieron a finales de 2014 y primera mitad de 2015.

Este tipo de software suele infectar a las víctimas como un troyano que el propio usuario instala si bien se han detectado algunos que utilizaban vulnerabilidades conocidas para autoinstalarse. Una vez el programa está instalado en el equipo se activa su función maliciosa (ya sea bloquear acceso a los archivos de sistema, cifrar los archivos del usuario, modificar el arranque del sistema, etc.) y muestra un aviso por pantalla explicando al usuario que el sistema está bloqueado y que deberá pagar una cantidad para volver a tener acceso al mismo. La cantidad a pagar no suele ser excesiva para no desalentar al usuario final. El atacante propone una serie de métodos de pago que dificultan la trazabilidad de las operaciones (monedas digitales tipo bitcoin, cheques viaje, pagos internacioneles, etc.) para evitar ser localizado. Una vez la víctima ha realizado el pago puede, o no, recibir la solución a su infección.

CryptoLocker.Fuente imagen: Foro Spyware

Probablemente el ejemplo de ransomware más famoso sea CryptoLocker. Este programa cifraba los archivos de usuario con un par de claves RSA de 2048bits. El programa ofrecía descifrar los archivos mediante un pago en bitcoins en los tres primeros días de la infección. Pasado este tiempo el precio iba aumentando. Debido a la longitud de la clave de cifrado se considera que los archivos son irrecuperables.

Defensas frente al ransomware

Aunque siempre se dice que la mejor defensa es el sentido común todos sabemos que ése es precisamente el menos común de los sentidos, así que las empresas deben preparar sus sistemas para evitar este tipo de infecciones y en caso de sufrirlas minimizar sus efectos.

Control de navegación

La mayoría de estas amenazas surgen como un troyano que el propio usuario descarga de Internet y ejecuta. Por esto es importante que la navegación de los usuarios corporativos sea a través de un proxy que permita filtrar y bloquear el acceso a páginas web con mala reputación. Si a este primer control de accesos se añade un sistema antivirus en el propio proxy que analice los archivos descargados y detecte las amenazas se reducirá en gran medida la posibilidad de infección corporativa.

A este primer filtro, que no es útil para equipos portátiles que pueden conectarse a Internet desde cualquier sitio, habría que añadirle tener un sistema antivirus instalado en cada equipo y con unas políticas de actualización adecuadas para detectar estos programas maliciosos antes de que puedan ser ejecutados.

Control de instalación

Por regla general los usuarios corporativos no necesitan privilegios para la instalación de nuevo software. Los servicios informáticos pueden instalar todas las herramientas necesarias para el trabajo por lo que los propios usuarios no necesitan de estos permisos. El hecho de no poder instalar nuevo software evita la infección de varias formas de malware. Nuevamente la aplicación de estas políticas en equipos móviles se dificulta.

Control acceso a directorios compartidos

Las variantes de ransomware que encriptan los archivos de usuario pueden provocar problemas a las empresas si llegan a infectar los servidores corporativos. La infección de un usuario con acceso a un directorio compartido de ficheros puede provocar que nadie pueda acceder a los mismos al estar cifrados. Este escenario es uno de los que mayores problemas dolores de cabeza ha provocado entre los departamentos técnicos de las empresas.

Para reducir el impacto de una infección hay que limitar a los mínimos imprescindibles los permiso de escritura o modificación en directorios compartidos. Así se limitaría el alcance del cifrado de archivos en una infección.

Copias de seguridad

Una vez se ha infectado un equipo y ha cifrado los archivos de usuario la única solución para recuperarlos, aparte de pagar y esperar que los atacantes nos envíen una solución, es utilizar nuestras copias de seguridad previas a la infección.

Para asegurarse de tener copia de la mayoría de información las empresas pueden configurar los equipos de usuario para que sólo puedan almacenar archivos en servidores compartidos evitando así almacenar información en los equipos de usuario. Aunque esto pueda parecer entrar en conflicto con el punto anterior en realidad, con una buena configuración de permisos, evitará la pérdida de datos por este tipo de malware.

Para evitar la infección de las copias de seguridad es importante que todas las copias estén almacenadas en directorios de solo lectura donde el único usuario con permisos de escritura sea uno específico para el servicio de copias de seguridad. Este usuario debe tener prohibido el acceso a Internet para evitar que se infecten nuestras copias.