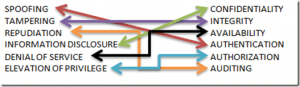

Modelo STRIDE. Fuente imagen: Infosec Institute

Se dice que para abordar un problema primero hay que saber definirlo. Así si podemos analizar el problema podremos idear soluciones adecuadas. Dentro de esta política de definir y categorizar las posibles amenazas aparece la categorización de ataques STRIDE que surge de las iniciales de los diferentes tipos de ataques. A partir de esta clasificación es posible estudiar con mayor profundidad la implementación de los distintos ataques y así evaluar las medidas de protección adecuadas si bien, por regla general, los ataques reales pueden aparecer en varias categorías de forma simultánea.

Spoofing

La categoría de suplantación (spoofing en inglés) hace referencia a cualquier técnica que permita al atacante tomar una identidad que no le corresponde. Probablemente los ataques tradicionales más conocidos sean IP spoofing, donde el atacante falsea su dirección IP, o MAC spoofing donde el atacante falsea su dirección MAC (muy utilizado en ataques a redes inalámbricas). Las técnicas de phising, donde la víctima es engañada al creer que está accediendo a un sistema confiable, también caben en esta categoría.

Tampering

Las técnicas de tampering buscan manipular la información que almacenan los sistemas, ya sea directamente o en mientras se envía por la red. Dentro de esta categoría entrarían aquellas técnicas que buscan ofuscar la presencia de un malware en un sistema falseando la información de logs de un sistemas de seguridad o bien modificar los registros para que la información que reciban los administradores sea indescifrable o engañosa.

Repudation

Asociación STRIDE-CIAAAA. Fuente imagen: gaurabb.com

La tercera categoría del modelo STRIDE , repudio, abarca aquellas técnicas que evitan la certificación o garantía de un hecho. Si un sistema no puede garantizar el no-repudio, es decir que el ejecutante no pueda negar su acción, entonces no se puede garantizar la veracidad de la información mostrada por el sistema. Este puede tener consecuencias legales y es importante en entornos de análisis forense.

Information Disclosure

La revelación de información implica que un usuario no permitido acceda a información o documentación sensible. Probablemente sea el tipo de ataque que más temen las empresas por sus consecuencias legales. Los estados europeos han desarrollado legislaciones especiales para asegurar la protección de los datos personales que pueden manejar las empresas. En España se regula por la Ley Orgánica de Protección de Datos (LOPD).

Denial of service

Los ataques de denegación de servicio probablemente sean los más reconocidos por el público general (lo cual incluye la mayoría de directivos de empresa). Estos tipos de ataque buscan bloquear el acceso a un servicio de tal manera que interrumpan la continuidad del negocio. Estos ataques pueden tener un fuerte impacto económico al que se añade un posible impacto en la reputación de la empresa.

Elevation of privilege

Los ataques ataques por elevación de privilegios ocurren cuando un usuario, debido a un fallo de seguridad, puede cambiar su nivel de privilegios dentro del sistema y acceder a información o servicios a los que, por su identidad, no debería tener acceso.